Igual que uno de mis articulos anteriores donde escribía como saber que puertos estaban abiertos en windows y que aplicación los estaba utilizando, en linux existe una genial alternativa llamada nmap que es una herramienta básica utilizada para ver quien está conectado a tu red wifi, asegurar servidores, detectar los nodos de una red y aún muchas otras cosas más. Su función más extendida, suele ser la de comprobar los puertos que están abiertos en una máquina. Para este ejemplo utilizaré 2 parámetros aunque hay muchos otros.

nmap -v -A {nombre_del_servidor} |

Donde -v provee un nivel de mensajes detallado (estado de puertos y servicios) y -A detecta el sistema y entrega un informe de cada puerto que se complementa con el parámetro anterior.

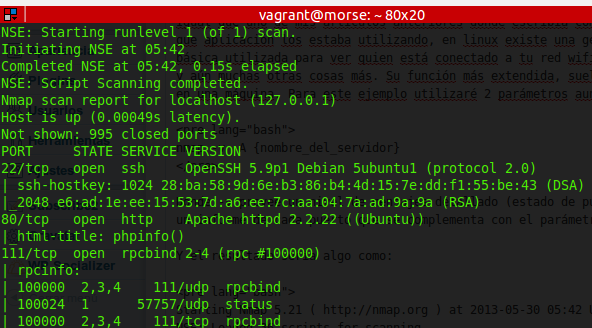

Y el resultado sería algo como:

Starting Nmap 5.21 ( http://nmap.org ) at 2013-05-30 05:42 UTC NSE: Loaded 36 scripts for scanning. Initiating Ping Scan at 05:42 Scanning localhost (127.0.0.1) [2 ports] Completed Ping Scan at 05:42, 0.00s elapsed (1 total hosts) Initiating Connect Scan at 05:42 Scanning localhost (127.0.0.1) [1000 ports] Discovered open port 8080/tcp on 127.0.0.1 Discovered open port 22/tcp on 127.0.0.1 Discovered open port 3306/tcp on 127.0.0.1 Discovered open port 80/tcp on 127.0.0.1 Completed Connect Scan at 05:42, 0.03s elapsed (1000 total ports) Initiating Service scan at 05:42 Scanning 5 services on localhost (127.0.0.1) Completed Service scan at 05:42, 6.07s elapsed (5 services on 1 host) Initiating RPCGrind Scan against localhost (127.0.0.1) at 05:42 Completed RPCGrind Scan against localhost (127.0.0.1) at 05:42, 0.00s elapsed (1 port) NSE: Script scanning 127.0.0.1. NSE: Starting runlevel 1 (of 1) scan. Initiating NSE at 05:42 Completed NSE at 05:42, 0.15s elapsed NSE: Script Scanning completed. Nmap scan report for localhost (127.0.0.1) Host is up (0.00049s latency). Not shown: 995 closed ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1 (protocol 2.0) | ssh-hostkey: 1024 28:ba:58:9d:6e:b3:86:b4:4d:15:7e:dd:f1:55:be:43 (DSA) |_2048 e6:ad:1e:ee:15:53:7d:a6:ee:7c:aa:04:7a:ad:9a:9a (RSA) 80/tcp open http Apache httpd 2.2.22 ((Ubuntu)) |_html-title: phpinfo() 3306/tcp open mysql MySQL 5.5.31-0ubuntu0.12.04.1 | mysql-info: Protocol: 10 | Version: 5.5.31-0ubuntu0.12.04.1 | Thread ID: 51 | Some Capabilities: Long Passwords, Connect with DB, Compress, ODBC, Transactions, Secure Connection | Status: Autocommit |_Salt: T`f`-`ya 8080/tcp open http Apache httpd 2.2.22 ((Ubuntu)) |_html-title: phpinfo() | http-open-proxy: Potentially OPEN proxy. |_Methods supported: CONNECTION Service Info: OS: Linux Read data files from: /usr/share/nmap Service detection performed. Please report any incorrect results at http://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 6.43 seconds |

Y ahora que saben que aplicación esta usando x puerto, con solo detenerla o eliminarla.. el puerto se liberará automaticamente.

Por cierto, la información mostrada es de un servidor virtualizado corriendo en vagrant.

🙂

Muy útil. Gracias!